Template:Metodo crittografico/man

Il template sinottico {{Metodo_crittografico}} serve per riassumere in modo chiaro e schematico le principali caratteristiche di un cifrario.

Sintassi modifica

Per inserire il template in una voce copiare il seguente testo:

|

{{Metodo crittografico

|fullName =

|immagine =

|caption =

|designers![]() =

=

|yearPublished![]() =

=

|derivedFrom![]() =

=

|derivedTo =

|keySize =

|IvSize =

|blockSize =

|cipherStructure =

|rounds =

|cryptanalysis =

}}

Esempio modifica

| AES | |

|---|---|

| |

| Generale | |

| Progettisti | Vincent Rijmen e Joan Daemen |

| Prima pubblicazione | 1998 |

| Derivato da | Square |

| Successori | Crypton, Anubis, GRAND CRU |

| Dettagli | |

| Dimensione chiave | 128, 192 o 256 bit |

| Dimensione blocco | 128 bit |

| Struttura | Rete a sostituzione e permutazione |

| Numero di passaggi | 10, 12 o 14 (a seconda della dimensione della chiave) |

| Migliore crittanalisi | |

| Un attacco basato sulla chiave ha forzato l'AES con una chiave a 256 bit e 9 round. Un attacco conoscendo il testo ha forzato una chiave a 192 e 256 bit con 8 round e una chiave a 128 bit con sette round. (Ferguson e altri, 2000). L'attacco XSL sembra in grado di semplificare la ricerca esaustiva. | |

{{Metodo crittografico

|fullName = AES

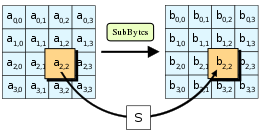

|immagine = AES-SubBytes.svg

|caption = Il passaggio <kbd>SubBytes</kbd>, il primo dei quattro dell'AES.

|designers = [[Vincent Rijmen]] e [[Joan Daemen]]

|yearPublished = [[1998]]

|derivedFrom = [[Square (cifrario)|Square]]

|derivedTo = [[Crypton]], [[Anubis (cifrario)|Anubis]], [[GRAND CRU]]

|keySize = 128, 192 o 256 bit

|blockSize = 128 bit

|cipherStructure = [[Rete a sostituzione e permutazione]]

|rounds = 10, 12 o 14 (a seconda della dimensione della chiave)

|cryptanalysis = Un attacco basato sulla chiave ha forzato l'AES con una chiave a 256 bit e 9 round. Un attacco conoscendo il testo ha forzato una chiave a 192 e 256 bit con 8 round e una chiave a 128 bit con sette round. (Ferguson e altri, 2000). L'[[attacco XSL]] sembra in grado di semplificare la ricerca esaustiva.

}}